Oprogramowanie do bezpieczeństwa informacji

Chroń swoje zasoby informacyjne, zarządzaj ryzykiem. System zarządzania bezpieczeństwem informacji zgodny z normą ISO 27001.

Zagrożenia cybernetyczne rosną z każdym dniem, a naruszenia danych generują znaczne koszty. Systematyczne podejście jest niezbędne do ochrony zasobów informacyjnych. Oprogramowanie do bezpieczeństwa informacji TOKU , dzięki strukturze zgodnej z normą ISO 27001, umożliwia zarządzanie wszystkimi procesami ISMS, od inwentaryzacji zasobów i analizy ryzyka po zarządzanie kontrolą i reagowanie na incydenty, na jednej platformie.

Aktualne wyzwania

- Inwentaryzacja aktywów jest nieaktualna.

- Analizę ryzyka przeprowadza się w programie Excel.

- Ręczne śledzenie SOA

- Incydenty bezpieczeństwa nie są rejestrowane.

- Przestrzeganie przepisów ustawy o ochronie danych osobowych jest trudne do osiągnięcia.

Rozwiązanie TOKU

- Dynamiczny inwentarz aktywów

- Automatyczna ocena ryzyka

- 114 punktów kontrolnych śledzenia SOA

- Zarządzanie incydentami i reagowanie na nie

- Zintegrowany moduł RODO

Niezawodne bezpieczeństwo informacji

Inwentaryzacja aktywów

Sklasyfikuj wszystkie zasoby informacji, przypisz im właścicieli i zdefiniuj relacje między nimi.

Macierz ryzyka

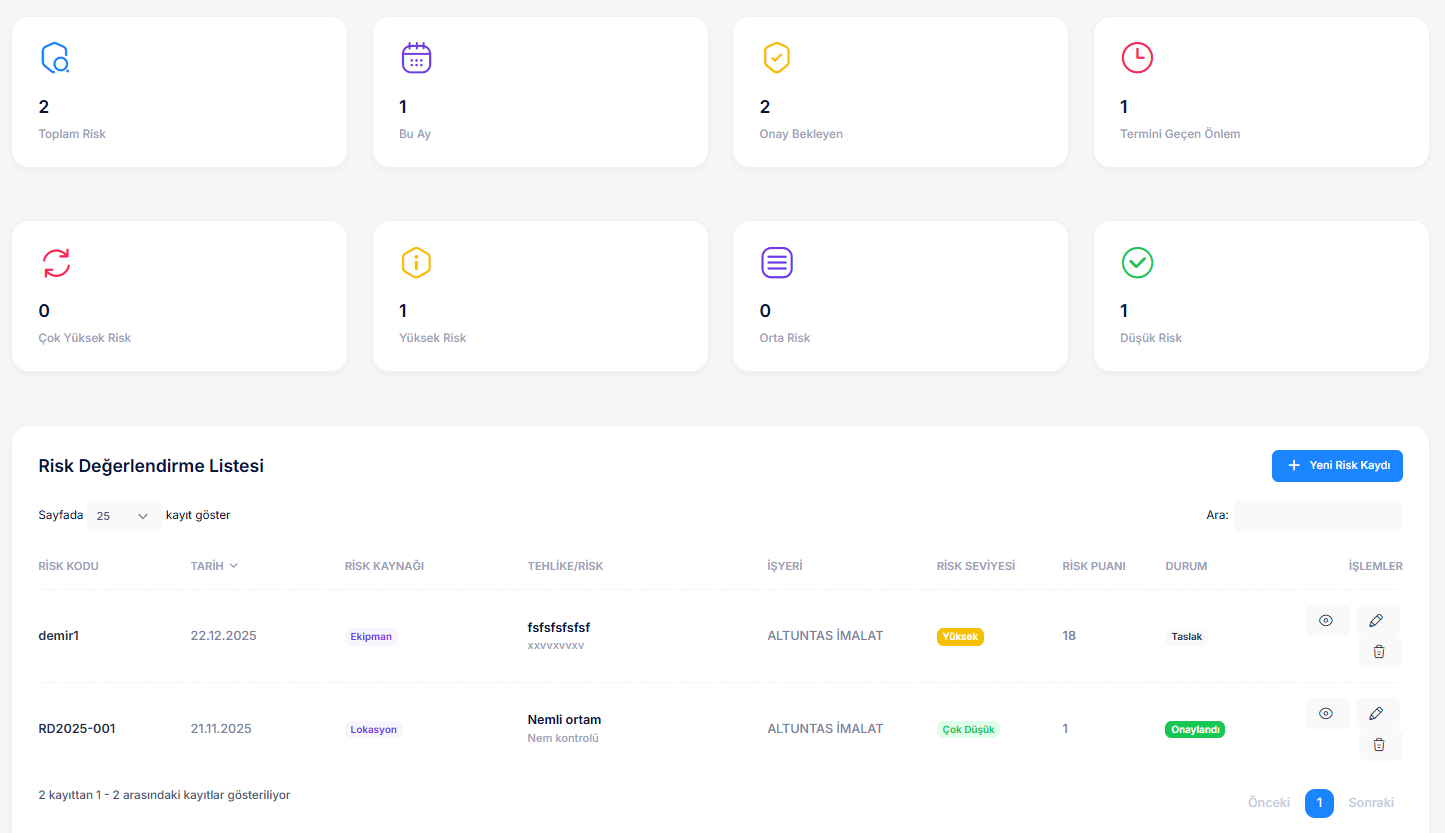

Oceń zagrożenia i podatności, oceń ryzyko i zapisz decyzje dotyczące działań.

Zarządzanie SOA

Określić stosowalność kontroli określonych w załączniku A i monitorować stan ich wdrożenia.

Integracja z RODO

Inwentaryzacja danych osobowych, powiadomienia VERBİS i zarządzanie tekstami informacyjnymi.

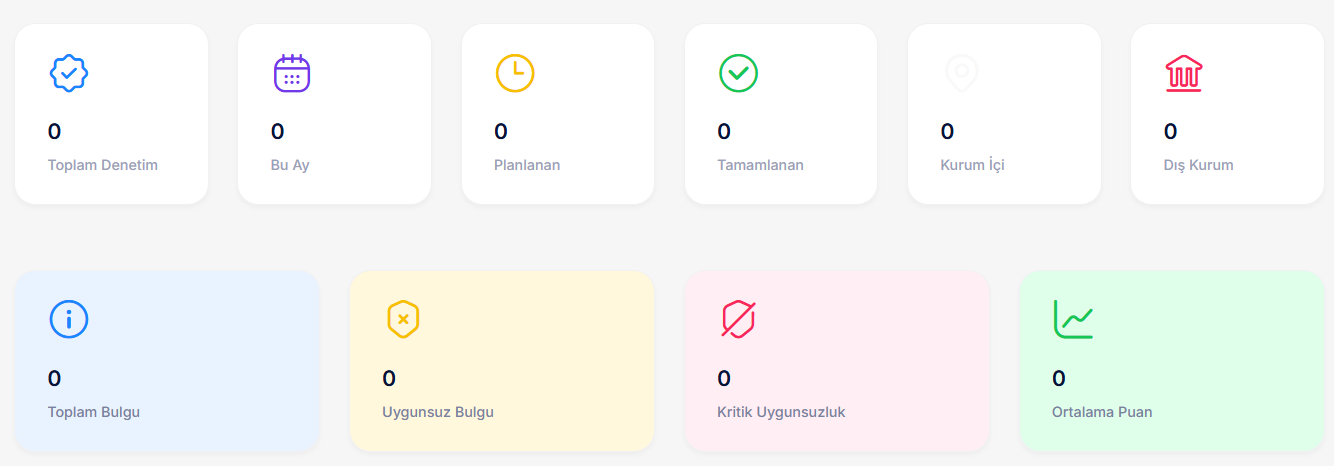

Obrazy systemowe

Namacalne rezultaty

Wyniki, które osiągniesz dzięki systemowi bezpieczeństwa informacji

Certyfikat ISO 27001

Dokumentacja ISMS jest gotowa do uzyskania międzynarodowego certyfikatu bezpieczeństwa informacji.

Redukcja ryzyka

Znaczne ograniczenie ryzyka ataków cybernetycznych, naruszeń danych i przerw w działalności gospodarczej.

Zgodność z RODO

Pełna zgodność z przepisami o ochronie danych osobowych i powiadomienie VERBİS.

Moduły bezpieczeństwa informacji

Zarządzanie aktywami

Inwentaryzacja i klasyfikacja zasobów informacyjnych.

Ocena ryzyka

Analiza zagrożeń i podatności, ocena ryzyka.

Zarządzanie kontrolą

Kontrole i monitorowanie wdrażania załącznika A.

Zarządzanie incydentami

Rejestrowanie incydentów bezpieczeństwa i reagowanie na nie.

Zarządzanie polityką

Polityki i procedury bezpieczeństwa.

Zarządzanie dostępem

Uprawnienia użytkowników i kontrola dostępu.

Główne cechy

Mapa zasobów

Zasoby informacyjne i relacje

Macierz ryzyka

Ocena ryzyka wizualnego

Śledzenie SOA

Oświadczenie o stosowalności

Raportowanie

Sprawozdania z zarządzania i audytu

Chroń swoje dane.

Poproś o demo profesjonalnego zarządzania bezpieczeństwem informacji.